Translate

sexta-feira, 8 de abril de 2011

Fundação Dorina para Cegos lança caneta interativa para livros infantis tinta e braille

Caneta pentop

Por Pablo Peixoto

A Fundação Dorina Nowill para Cegos vai lançar um recurso exclusivo que vai dinamizar a experiência literária de crianças com deficiência visual. A novidade permite que essas crianças com diversos graus de deficiência compreendam de forma clara e objetiva as ilustrações dos livros infantis e informações que não estão contidas nos diálogos, como por exemplo, cores, expressões dos personagens e objetos.

É a tecnologia Pentop, que funciona com uma caneta interativa especial. Ao mover a caneta sobre o papel ela reproduz em áudio as ilustrações do livro em braile. A leitura é ativada graças a um sensor posicionado na ponta da caneta, que decodifica o material impresso e reproduz o áudio correspondente. As mensagens codificadas na gravação são gravações da voz humana com efeitos sonoros lúdicos, especialmente voltados para o público infantil.

A tecnologia Pentop será utiliza na publicação de coleções de livros infantis em Braille, possibilitando as crianças com deficiência visual uma compreensão integral dos textos e imagens contidas no livro, além de uma leitura divertida e interessante.

Segundo o site do produto: o auto-aprendizado é outra aplicação que pode ser muito bem explorada com a caneta interativa, através da produção de conteúdos combinados de material impresso e sonoro.

A tecnologia será apresentada durante a realização da Reatech, Feira Internacional de Tecnologias em Reabilitação, Inclusão e Acessibilidade, que será realizada entre 14 e 17 de abril, no Centro de Exposições Imigrantes em São Paulo.

Fonte:http://henrique.geek.com.br/posts/15656-fundacao-dorina-para-cegos-lanca-caneta-interativa-para-livros-infantis-tinta-e-braille

Segurança: 5 dicas para você não ser vítima de golpes por email

Por CSO/EUA

Links anexos, arquivos que devem ser baixados e outra miríade de artifícios fazem parte do arsenal de cibercriminosos.

A técnica de tentar infectar uma máquina com base em emails contendo arquivos anexos ou tentando se passar por outra pessoa é quase milenar. Ainda assim, e possivelmente por força de sua permanência no meio digital, essas técnicas foram refinadas e passam a representar um perigo maior do que o de anos passados.

Segundo o departamento para emergências de informática dos EUA (US-Cert), os emails do tipo phishing foram responsáveis por 53% dos incidentes de segurança na América do Norte, em 2010.

Ocorre que os ataques via email da atualidade são feitos sob medida para atingir um determinado usuário dentro de uma organização específica. Depois da recente invasão e do furto de dados de clientes ocorrido nos servidores da Epsilon, especialistas sugerem a clientes de bancos que se preparem para uma onda de ataques baseadas nas informações obtidas no ataque.

Os dias em que phishers (quem envia os emails falsos) mandavam uma centena de emails iguais para várias caixas de entrada e com mensagens sem o mínimo de personalização ou lotadas de erros de grafia são – quase – página virada na história. Os criminosos digitais perceberam que com um pouco mais de trabalho e levantamento de informações sobre a vítima, é possível armar esquemas que passam confiança aos olhos do usuário menos experiente. Afinal de contas, infectar uma máquina é suficiente para comprometer a segurança de toda a rede corporativa.

Leia também: Golpes de phishing são mais eficazes entre usuários de smartphone

“Vemos cada vez mais cenários em que dois ou três emails são enviados contendo arquivos maliciosos”, avisa Jim Hansen, da empresa de segurança digital PhishMe.

Com o objetivo de oferecer aos usuários uma forma de se defenderam desse tipo de ataque, a PhishMe desenvolveu um treinamento que visa mudar o comportamento das pessoas em casos de eventuais ataques via phishing email.

Veja quais são as dicas:

Ceticismo é bom

Tenha sempre prontas as perguntas: de quem veio esse email? “Casos seja alguém desconhecido, as chances de ser uma mensagem absolutamente inútil/maléfica são grandes”, adverte Hansen. Sempre vale a pena investigar o domínio de envio do email no Google antes de prosseguir na abertura da mensagem. O domínio é toda a parte que fica do lado direito da @. Exemplo: atendimento@dominio22997765.com.br

“Sei que somos, todos nós, pessoas bastante ocupadas, mas não custa prestar atenção na hora de verificar seus emails”, completa.

Com anexos, todo cuidado é pouco

“Se, ao abrir um email, você for orientado a fazer o download de arquivos – sejam estes de qual natureza forem – não o faça”, adverte Hansen. Para ele, na melhor das hipóteses, o usuário receberá uma dúzia de mensagens irrelevantes, poucas horas depois de abrir os anexos. “Já na pior”, continua Hansen, “você estará abrindo o seu computador para um hacker”.

Não interessa se a mensagem for enviada por alguém desconhecido ou alguém que você conheça bem – confirmar com a pessoa o envio, antes de abrir, o anexo, é fundamental.

Ignore instruções – sejam estas quais forem

“Cada vez que uma mensagem instrui um usuário a realizar uma ação, vale a pena dobrar o cuidado com essa mensagem”, diz Hansen. Para o consultor, se uma coisa parece boa demais para ser verdade, é mentira.

“Normalmente, o criminoso apela para uma tática baseada em dois princípios: recompensa ou autoridade”, diz.

Nos golpes em que o hacker tenta se passar por uma autoridade, ele irá tentar persuadir o usuário a tomar alguma medida em nome de um órgão ou departamento de Estado ou da própria empresa. A mensagem pode dizer que seu computador está infectado, e que você deve clicar imediatamente em um link para executar a desinfecção automática do computador. Em outra modalidade, na mesma linha, a mensagem diz ser do RH e pede que você complete um formulário online. Existem, ainda, os casos em que quem envia a mensagem afirma ser de seu banco e que sua conta corrente fora invadida, em seguida irá pedir para o usuário confirmar seus dados, incluindo a senha.

Nos casos em que são oferecidas recompensas, existe uma miríade de golpes. Desde prêmios em dinheiro, a iPads – todas vão requerer que o usuário complete algum formulário obscuro.

“Não dê atenção a essas tentativas”, adverte Hansen.

Verifique o link

Para onde aponta o link da mensagem? “Quase todas as mensagens malintencionadas apresentam um link em que o usuário é persuadido a clicar”, diz Hansen. Apesar de teoricamente esse link apontar para sua conta no Facebook ou sua conta bancária, o destino desse atalho pode ser bem menos relevante que isso.

A maneira mais fácil de descobrir a autenticidade do atalho é encostar com o mouse em cima do link e observar, no rodapé da janela de navegação ou do cliente de email, para onde esse link realmente aponta.

Possivelmente, o atalho exibido mostre um número IP, como 192.168.1.1 – já é um bom indicativo de que você não vai gostar do que se esconde atrás desse atalho.

Ainda: com a popularização de encurtadores de URL como o bit.ly, ficou quase impossível descobrir o real destino do link na mensagem. Existe, porém, uma maneira de verificar o destino do atalho: Copie o link encurtado, que deverá se parecer com bit.ly/ju897897hyt e cole-o na barra de endereços do navegador, adicionando um sinal de adição ao seu final. O resultado final será bit.ly/ju897897hyt+. Ao pressionar enter depois de inserir esse atalho, o usuário é levado até a página do encurtador, onde poderá verificar o destino do link, sem correr qualquer risco. Nessa página, também verá quantas vezes o link foi clicado desde sua criação. Saiba que se for, de fato, um atalho para uma página de banco ou sua página do Facebook, o número de cliques deverá ser zero.

Lembre-se do telefone

Faz tempo que não usa seu telefone para sua finalidade original, não faz? Bem, para muitos de nós, esse método arcaico de comunicação remete aos tempos da inquisição. Mesmo assim, tem sua utilidade nos dias de hoje.

Hansen sugere: “se você desconfia da autenticidade da mensagem e, ainda assim, ela urge que você tome uma atitude, passe a mão no telefone e ligue para a pessoa que – em tese – lhe enviou essa mensagem. Sim, se preferir pode mandar uma mensagem texto pelo telefone”.

(Joan Goodchild)

Fonte:http://idgnow.uol.com.br/seguranca/2011/04/07/seguranca-5-dicas-para-voce-nao-ser-vitima-de-golpes-por-email/

Quinta força fundamental da natureza ou nova partícula?

Redação do Site Inovação Tecnológica - 08/04/2011

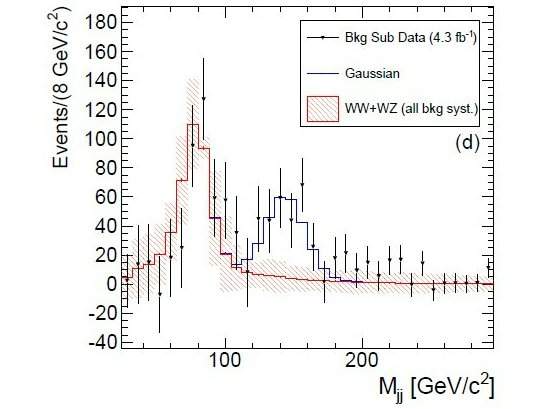

Confirmada ou não a descoberta, este já é um dos gráficos mais famosos da história da física. Mas o que ele realmente representa ainda é um incógnita. [Imagem: CDF Collaboration]

Partícula ou força

Um grupo internacional de cientistas pode ter encontrado um novo tipo de partícula ou uma quinta força da natureza.

Se a descoberta for confirmada, o que quer que os dados estejam revelando - uma nova força ou uma nova partícula - seria algo totalmente inédito, não explicado por nenhum modelo atual da física.

De certa forma, o achado teria maior impacto do que o tão esperado Bóson de Higgs, que está sendo procurado com afinco pelos cientistas do LHC - o Bóson de Higgs é algo previsto pela teoria e totalmente esperado, enquanto uma partícula que não se encaixa no chamado Modelo Padrão da Física, ou uma quinta força da natureza, abririam perspectivas de uma física totalmente nova.

Pico inesperado

Os cientistas da chamada Colaboração CDF (Collider Detector at Fermilab), que reúne mais de 500 físicos, trabalham no Tevatron, o maior colisor de partículas dos Estados Unidos, localizado no Fermilab (Fermi National Accelerator Laboratory).

Tudo começou quando eles observaram um pico totalmente inesperado no gráfico que mostra o resultado das colisões entre bilhões de prótons e antiprótons.

Como energia é igual a massa, segundo a teoria de Einstein, essas colisões de altíssima energia podem trazer à existência partículas subatômicas de existência extremamente curta, que não existem nas condições usuais de temperatura e pressão - os físicos as identificam estudando suas combinações, o chamado decaimento, que produzem partículas mais familiares.

O pico no gráfico mostra um excesso de eventos nas colisões de partículas que produzem um bóson W - uma partícula 87 vezes mais pesado do que um próton -, acompanhado de dois jatos de hádrons.

A anomalia inesperada apareceu na faixa de massa de 140 GeV/c2 - foram 250 eventos que parecem estar vindo de uma partícula 160 vezes mais pesada do que o próton - uma partícula, mas uma partícula não prevista pelo Modelo Padrão da Física.

Cautela

Por enquanto, o grupo está extremamente cauteloso: durante a apresentação do trabalho, realizada na tarde desta quinta-feira no Fermilab, a expressão "se for confirmado" foi repetida à exaustão.

A significância do pico verificado foi determinado em 3,2 sigma, o que significa que há 1 chance em 1375 de o pico possa ser resultado de uma flutuação estatística aleatória.

Por outro lado, o colisor Tevatron já fez inúmeras colisões nessa faixa de energia, e o pico nunca havia sido observado. E 160 vezes a massa do próton é muito próximo da massa de dois bósons W.

Além disso, os físicos consideram ser necessário um sigma igual a 5,0 para que um evento seja considerado uma descoberta.

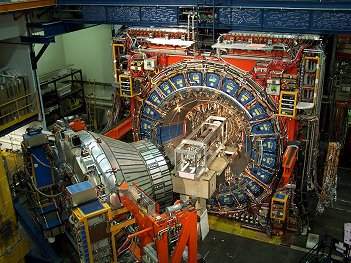

O colisor Tevatron, onde a provável descoberta ocorreu, está para ser desativado em Setembro, por falta de verbas. [Imagem: Fermilab]

Não é o bóson de Higgs

Se não for uma flutuação estatística, o pico pode ser explicado por uma nova partícula, uma partícula não apenas desconhecida, mas uma que nunca havia sido prevista.

Se confirmado como uma descoberta, isso exigirá que o Modelo Padrão seja refeito, com inúmeras possibilidades de novas descobertas e novos entendimentos sobre a estrutura básica da matéria.

Os cientistas afirmam não se tratar do Bóson de Higgs, que deve estar em outra faixa - para ser o Bóson de Higgs, o pico nos dados deveria ser 300 vezes menor.

"As características deste excesso [de eventos] excluem a possibilidade de que este pico seja devido ao bóson de Higgs do Modelo Padrão ou a uma partícula supersimétrica. Em vez disso, podemos estar vendo um tipo completamente novo de força ou interação," afirmou o grupo em um comunicado.

Quinta força

Alguns modelos, ainda considerados especulativos ou "alternativos", que têm sido propostos e desenvolvidos ao longo dos últimos anos, propõem a existência de novas interações fundamentais da matéria, além das quatro forças conhecidas hoje.

Estas forças fundamentais - gravidade, eletromagnetismo, força fraca e força forte - são a base do Modelo Padrão da Física - se há de fato uma nova força, então o Modelo deve ser refeito.

Há cerca de 20 anos, Kenneth Lane, da Universidade de Boston, e Estia Eichten, do próprio Fermilab, propuseram uma teoria, chamada tecnicolor, que previa a existência de uma quinta força fundamental, muito similar à força forte, que mantém unidos os quarks no núcleo dos átomos.

Essa quinta força ficaria exatamente na faixa dos 160 GeV e, operando a energias muito mais altas do que a força forte, poderia ser a responsável pela massa das demais partículas - o que simplesmente dispensaria a existência do já tão famoso e ainda não encontrado Bóson de Higgs.

Dados, trabalho e dinheiro

A análise divulgada hoje baseia-se em 4,3 femtobarns inversos de dados. A equipe irá repetir a análise com pelo menos duas vezes mais dados para verificar se o pico - o excesso de eventos - se torna mais ou menos acentuado.

Eles têm até Setembro para coletar mais dados - o Tevatron deverá ser desativado em Setembro, por falta de recursos.

Mas os dados também poderão ser confirmados pelo LHC ou pelo DZero - os dois já têm dados coletados na faixa dos 140 GeV/c2, que deverão ser sofregamente analisados nas próximas semanas.

Bibliografia:

Invariant Mass Distribution of Jet Pairs Produced in Association with a W boson in ppbar Collisions at sqrt(s) = 1.96 TeV

CDF Collaboration, T. Aaltonen, et al

arXiv

4 Apr 2011

http://arxiv.org/abs/1104.0699

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=quinta-forca-fundamental-natureza-nova-particula&id=010115110408&ebol=sim

Confirmada ou não a descoberta, este já é um dos gráficos mais famosos da história da física. Mas o que ele realmente representa ainda é um incógnita. [Imagem: CDF Collaboration]

Partícula ou força

Um grupo internacional de cientistas pode ter encontrado um novo tipo de partícula ou uma quinta força da natureza.

Se a descoberta for confirmada, o que quer que os dados estejam revelando - uma nova força ou uma nova partícula - seria algo totalmente inédito, não explicado por nenhum modelo atual da física.

De certa forma, o achado teria maior impacto do que o tão esperado Bóson de Higgs, que está sendo procurado com afinco pelos cientistas do LHC - o Bóson de Higgs é algo previsto pela teoria e totalmente esperado, enquanto uma partícula que não se encaixa no chamado Modelo Padrão da Física, ou uma quinta força da natureza, abririam perspectivas de uma física totalmente nova.

Pico inesperado

Os cientistas da chamada Colaboração CDF (Collider Detector at Fermilab), que reúne mais de 500 físicos, trabalham no Tevatron, o maior colisor de partículas dos Estados Unidos, localizado no Fermilab (Fermi National Accelerator Laboratory).

Tudo começou quando eles observaram um pico totalmente inesperado no gráfico que mostra o resultado das colisões entre bilhões de prótons e antiprótons.

Como energia é igual a massa, segundo a teoria de Einstein, essas colisões de altíssima energia podem trazer à existência partículas subatômicas de existência extremamente curta, que não existem nas condições usuais de temperatura e pressão - os físicos as identificam estudando suas combinações, o chamado decaimento, que produzem partículas mais familiares.

O pico no gráfico mostra um excesso de eventos nas colisões de partículas que produzem um bóson W - uma partícula 87 vezes mais pesado do que um próton -, acompanhado de dois jatos de hádrons.

A anomalia inesperada apareceu na faixa de massa de 140 GeV/c2 - foram 250 eventos que parecem estar vindo de uma partícula 160 vezes mais pesada do que o próton - uma partícula, mas uma partícula não prevista pelo Modelo Padrão da Física.

Cautela

Por enquanto, o grupo está extremamente cauteloso: durante a apresentação do trabalho, realizada na tarde desta quinta-feira no Fermilab, a expressão "se for confirmado" foi repetida à exaustão.

A significância do pico verificado foi determinado em 3,2 sigma, o que significa que há 1 chance em 1375 de o pico possa ser resultado de uma flutuação estatística aleatória.

Por outro lado, o colisor Tevatron já fez inúmeras colisões nessa faixa de energia, e o pico nunca havia sido observado. E 160 vezes a massa do próton é muito próximo da massa de dois bósons W.

Além disso, os físicos consideram ser necessário um sigma igual a 5,0 para que um evento seja considerado uma descoberta.

O colisor Tevatron, onde a provável descoberta ocorreu, está para ser desativado em Setembro, por falta de verbas. [Imagem: Fermilab]

Não é o bóson de Higgs

Se não for uma flutuação estatística, o pico pode ser explicado por uma nova partícula, uma partícula não apenas desconhecida, mas uma que nunca havia sido prevista.

Se confirmado como uma descoberta, isso exigirá que o Modelo Padrão seja refeito, com inúmeras possibilidades de novas descobertas e novos entendimentos sobre a estrutura básica da matéria.

Os cientistas afirmam não se tratar do Bóson de Higgs, que deve estar em outra faixa - para ser o Bóson de Higgs, o pico nos dados deveria ser 300 vezes menor.

"As características deste excesso [de eventos] excluem a possibilidade de que este pico seja devido ao bóson de Higgs do Modelo Padrão ou a uma partícula supersimétrica. Em vez disso, podemos estar vendo um tipo completamente novo de força ou interação," afirmou o grupo em um comunicado.

Quinta força

Alguns modelos, ainda considerados especulativos ou "alternativos", que têm sido propostos e desenvolvidos ao longo dos últimos anos, propõem a existência de novas interações fundamentais da matéria, além das quatro forças conhecidas hoje.

Estas forças fundamentais - gravidade, eletromagnetismo, força fraca e força forte - são a base do Modelo Padrão da Física - se há de fato uma nova força, então o Modelo deve ser refeito.

Há cerca de 20 anos, Kenneth Lane, da Universidade de Boston, e Estia Eichten, do próprio Fermilab, propuseram uma teoria, chamada tecnicolor, que previa a existência de uma quinta força fundamental, muito similar à força forte, que mantém unidos os quarks no núcleo dos átomos.

Essa quinta força ficaria exatamente na faixa dos 160 GeV e, operando a energias muito mais altas do que a força forte, poderia ser a responsável pela massa das demais partículas - o que simplesmente dispensaria a existência do já tão famoso e ainda não encontrado Bóson de Higgs.

Dados, trabalho e dinheiro

A análise divulgada hoje baseia-se em 4,3 femtobarns inversos de dados. A equipe irá repetir a análise com pelo menos duas vezes mais dados para verificar se o pico - o excesso de eventos - se torna mais ou menos acentuado.

Eles têm até Setembro para coletar mais dados - o Tevatron deverá ser desativado em Setembro, por falta de recursos.

Mas os dados também poderão ser confirmados pelo LHC ou pelo DZero - os dois já têm dados coletados na faixa dos 140 GeV/c2, que deverão ser sofregamente analisados nas próximas semanas.

Bibliografia:

Invariant Mass Distribution of Jet Pairs Produced in Association with a W boson in ppbar Collisions at sqrt(s) = 1.96 TeV

CDF Collaboration, T. Aaltonen, et al

arXiv

4 Apr 2011

http://arxiv.org/abs/1104.0699

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=quinta-forca-fundamental-natureza-nova-particula&id=010115110408&ebol=sim

Descoberto novo tipo de simetria na natureza

Redação do Site Inovação Tecnológica - 06/04/2011

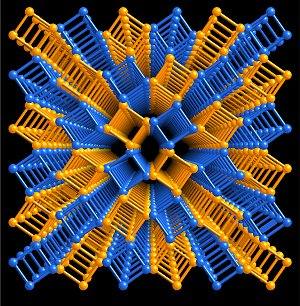

Esta imagem ilustra uma rede atômica composta de colunas de quadrados representando estruturas moleculares repetitivas, uma rotacionada no sentido horário (azul) e outra rotacionada no sentido anti-horário (laranja).[Imagem: Ryan Haislmaier/Gopalan Lab]

Simetria fundamental

Cientistas da Universidade de Pensilvânia, nos Estados Unidos, descobriram um novo tipo de simetria na estrutura dos materiais naturais.

A descoberta expande enormemente as possibilidades de descoberta e de sintetização de novos materiais com propriedades ajustadas conforme a necessidade.

A nova simetria oferece uma nova forma de entendimento da estrutura das proteínas, polímeros, minerais e materiais sintéticos, ou metamateriais.

Para se ter uma ideia da importância da descoberta, não é exagero afirmar que a simetria estabelece todas as leis naturais do universo físico.

Tipos de simetria

Até agora, os cientistas conheciam cinco tipos de simetria, que são usadas como uma espécie de ferramenta para descrever a estrutura dos chamados materiais cristalinos, cuja estrutura segue padrões ordenados.

Quatro tipos de simetrias são conhecidos há milhares de anos - chamadas rotação, inversão, rotação-inversão e translação.

Um quinto tipo de simetria foi descoberto há cerca de 60 anos, chamado reversão temporal.

Agora, Venkatraman Gopalan e seus colegas acrescentaram um sexto tipo de simetria a esta lista, que foi batizada de rotação reversa.

Assim, o número de formas conhecidas nas quais os componentes dos materiais cristalinos podem se organizar saltou de 1.651 para 17.800.

"Nós combinamos matematicamente a nova simetria de rotação reversa com as cinco simetrias conhecidas e agora sabemos que os grupos simétricos podem se formar nos materiais cristalinos em um número de combinações muito maior," explicou Daniel Litvin, coautor do trabalho.

Aplicações práticas

A descoberta vai facilitar o entendimento da estrutura de muitas moléculas biológicas, que são classificadas como "destras" e "canhotas" - isso inclui o DNA, os açúcares e as proteínas.

"Nós descobrimos que a simetria de rotação reversa também existe em pares de estruturas, onde os componentes parceiros se inclinam um na direção do outro, então um para longe do outro, em padrões emparelhados simetricamente ao longo do material," contou Gopalan.

Os pesquisadores afirmam que é possível que componentes com simetria de rotação reversa possam ser estruturados para funcionar como chaves liga/desliga para uma grande variedade de novas aplicações.

Os computadores também poderão ter seus benefícios.

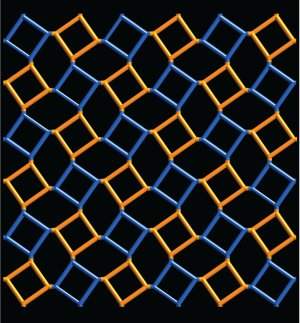

Esta imagem ilustra uma rede atômica composta de dois quadrados representando estruturas moleculares, um rotacionado no sentido horário (azul) e outro rotacionad no sentido anti-horário (laranja). [Imagem: Ryan Haislmaier/Gopalan Lab]

"Por exemplo, o objetivo de desenvolver um material ferroelétrico exige um material no qual coexistam os dipolos elétricos e os momentos magnéticos - ou seja, um material que permita o controle elétrico do magnetismo, algo que seria muito útil para os computadores," afirma Gopalan.

Tais materiais se tornam mais factíveis agora que os cientistas sabem que as possibilidades de arranjo da estrutura atômica são muito maiores do que se previa anteriormente, o que permite vislumbrar a existência, ou a possibilidade de sintetização, de materiais com combinações incomuns de propriedades.

Os cristais de quartzo, por exemplo, usados em relógios de pulso, poderão ter propriedades ópticas ainda nem sequer imaginadas, com igualmente nem sequer imaginadas possibilidades de aplicação.

Simetria rotação reversa

Ao contrário dos outros tipos de simetria, a rotação reversa não age sobre toda a estrutura do material de uma só vez, mas em componentes isolados.

O tipo mais simples de simetria - a simetria de rotação - é bem óbvio: imagine um quadrado sendo girado ao redor de seu ponto central. O quadrado mostra sua característica simétrica ao conservar a mesma aparência durante a rotação, a 90, 180, 270 e 360 graus.

Os cientistas afirmam que a nova simetria também é óbvia, desde que você saiba para onde olhar e que preste atenção em formatos espirais.

Da mesma forma que um quadrado tem a qualidade da simetria de rotação mesmo quando não está sendo girado, um formato espiral tem a qualidade da simetria de rotação reversa mesmo quando não está sendo fisicamente forçado a girar na direção reversa.

Descobertos quase-cristais coloidais

Bibliografia:

Rotation-reversal symmetries in crystals and handed structures

Venkatraman Gopalan, Daniel B. Litvin

Nature Materials

3 April 2011

Vol.: Published online

DOI: 10.1038/nmat2987

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=quase-cristais-coloidais&id=010160110322

Esta imagem ilustra uma rede atômica composta de colunas de quadrados representando estruturas moleculares repetitivas, uma rotacionada no sentido horário (azul) e outra rotacionada no sentido anti-horário (laranja).[Imagem: Ryan Haislmaier/Gopalan Lab]

Simetria fundamental

Cientistas da Universidade de Pensilvânia, nos Estados Unidos, descobriram um novo tipo de simetria na estrutura dos materiais naturais.

A descoberta expande enormemente as possibilidades de descoberta e de sintetização de novos materiais com propriedades ajustadas conforme a necessidade.

A nova simetria oferece uma nova forma de entendimento da estrutura das proteínas, polímeros, minerais e materiais sintéticos, ou metamateriais.

Para se ter uma ideia da importância da descoberta, não é exagero afirmar que a simetria estabelece todas as leis naturais do universo físico.

Tipos de simetria

Até agora, os cientistas conheciam cinco tipos de simetria, que são usadas como uma espécie de ferramenta para descrever a estrutura dos chamados materiais cristalinos, cuja estrutura segue padrões ordenados.

Quatro tipos de simetrias são conhecidos há milhares de anos - chamadas rotação, inversão, rotação-inversão e translação.

Um quinto tipo de simetria foi descoberto há cerca de 60 anos, chamado reversão temporal.

Agora, Venkatraman Gopalan e seus colegas acrescentaram um sexto tipo de simetria a esta lista, que foi batizada de rotação reversa.

Assim, o número de formas conhecidas nas quais os componentes dos materiais cristalinos podem se organizar saltou de 1.651 para 17.800.

"Nós combinamos matematicamente a nova simetria de rotação reversa com as cinco simetrias conhecidas e agora sabemos que os grupos simétricos podem se formar nos materiais cristalinos em um número de combinações muito maior," explicou Daniel Litvin, coautor do trabalho.

Aplicações práticas

A descoberta vai facilitar o entendimento da estrutura de muitas moléculas biológicas, que são classificadas como "destras" e "canhotas" - isso inclui o DNA, os açúcares e as proteínas.

"Nós descobrimos que a simetria de rotação reversa também existe em pares de estruturas, onde os componentes parceiros se inclinam um na direção do outro, então um para longe do outro, em padrões emparelhados simetricamente ao longo do material," contou Gopalan.

Os pesquisadores afirmam que é possível que componentes com simetria de rotação reversa possam ser estruturados para funcionar como chaves liga/desliga para uma grande variedade de novas aplicações.

Os computadores também poderão ter seus benefícios.

Esta imagem ilustra uma rede atômica composta de dois quadrados representando estruturas moleculares, um rotacionado no sentido horário (azul) e outro rotacionad no sentido anti-horário (laranja). [Imagem: Ryan Haislmaier/Gopalan Lab]

"Por exemplo, o objetivo de desenvolver um material ferroelétrico exige um material no qual coexistam os dipolos elétricos e os momentos magnéticos - ou seja, um material que permita o controle elétrico do magnetismo, algo que seria muito útil para os computadores," afirma Gopalan.

Tais materiais se tornam mais factíveis agora que os cientistas sabem que as possibilidades de arranjo da estrutura atômica são muito maiores do que se previa anteriormente, o que permite vislumbrar a existência, ou a possibilidade de sintetização, de materiais com combinações incomuns de propriedades.

Os cristais de quartzo, por exemplo, usados em relógios de pulso, poderão ter propriedades ópticas ainda nem sequer imaginadas, com igualmente nem sequer imaginadas possibilidades de aplicação.

Simetria rotação reversa

Ao contrário dos outros tipos de simetria, a rotação reversa não age sobre toda a estrutura do material de uma só vez, mas em componentes isolados.

O tipo mais simples de simetria - a simetria de rotação - é bem óbvio: imagine um quadrado sendo girado ao redor de seu ponto central. O quadrado mostra sua característica simétrica ao conservar a mesma aparência durante a rotação, a 90, 180, 270 e 360 graus.

Os cientistas afirmam que a nova simetria também é óbvia, desde que você saiba para onde olhar e que preste atenção em formatos espirais.

Da mesma forma que um quadrado tem a qualidade da simetria de rotação mesmo quando não está sendo girado, um formato espiral tem a qualidade da simetria de rotação reversa mesmo quando não está sendo fisicamente forçado a girar na direção reversa.

Descobertos quase-cristais coloidais

Bibliografia:

Rotation-reversal symmetries in crystals and handed structures

Venkatraman Gopalan, Daniel B. Litvin

Nature Materials

3 April 2011

Vol.: Published online

DOI: 10.1038/nmat2987

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=quase-cristais-coloidais&id=010160110322

Ondas gravitacionais poderão comprovar desaparecimento de dimensões

Com informações da Physical Review Focus - 07/04/2011

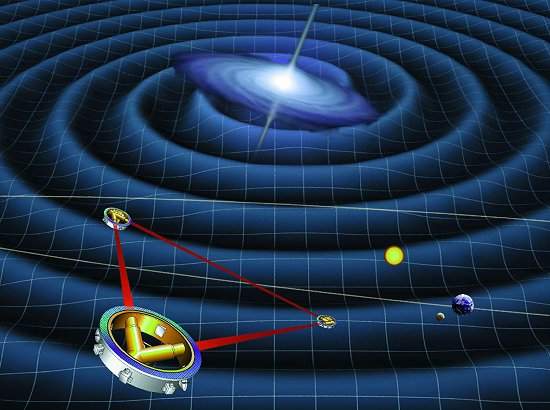

Os três satélites da missão LISA vão procurar ondas gravitacionais vindas de grandes eventos cósmicos - o Big Bang, por exemplo. [Imagem: NASA]

Dimensões que somem

Uma nova teoria soluciona alguns problemas da cosmologia e da física de partículas ao propor que o Universo primordial continha menos dimensões espaciais do que as três que nós experimentamos hoje.

E os físicos da Universidade de Nova Iorque, nos Estados Unidos, propõem um teste para a sua teoria usando o observatório espacial LISA (Laser Interferometer Space Antenna), que está sendo projetado para detectar ondas gravitacionais.

Os teóricos afirmam que as ondas gravitacionais não podem existir em menos do que três dimensões. Assim, acima de uma determinada frequência - que identificaria as ondas mais antigas - o observatório LISA não deverá detectar nenhuma onda.

Embora a teoria seja especulativa, alguns cientistas acreditam que os dados dos raios cósmicos já forneceram indícios das dimensões faltantes sob altas energias. A equipe afirma que o novo teste poderá ser mais conclusivo do que os testes anteriores.

A hipótese das dimensões desaparecidas prevê que, sob energias e temperaturas extremamente altas, as três dimensões do espaço que nos são familiares irão se reduzir a duas ou mesmo a uma única dimensão.

Assim, no ambiente quente do início do Universo, haveria menos dimensões. Conforme o Universo foi esfriando, surgiram dimensões adicionais, uma a uma.

Universo com quatro dimensões

A teoria também propõe que nosso Universo atual tem quatro dimensões espaciais, mas nós detectamos apenas uma "fatia" de três dimensões desse espaço quadridimensional.

Essa quarta dimensão espacial do tempo, segundo a teoria, teria fornecido uma energia extra, que turbinou a expansão do Universo.

Esse impulso adicional poderia explicar a aceleração da expansão do Universo, que foi descoberta em 1998 e que é geralmente explicada como sendo uma resultante de uma misteriosa "energia escura" que permearia todo o Universo. Ou seja, se a teoria agora proposta estiver correta, a hipótese de energia escura também poderia desaparecer.

A teoria resolve igualmente alguns problemas na física das partículas, afirma Dejan Stojkovic, um dos autores da teoria e que também é coautor de uma outra proposta que envolve sumiços - uma teoria que afirma que os buracos negros podem não existir.

Sumiço das dimensões

Indícios do sumiço das dimensões já foram detectados nos chuveiros de raios cósmicos na atmosfera da Terra. Uma reanálise dos dados, feita em 2005, mostrou que os jatos de partículas produzidos pelos raios cósmicos mais energéticos estão fortemente alinhados com um plano, o que seria coerente como uma redução nas dimensões.

Outros pesquisadores estão planejando usar o Grande Colisor de Hádrons para examinar o desaparecimento das dimensões. Se as dimensões realmente desaparecem em altas energias, então as partículas produzidas nas colisões estariam confinadas em um plano bidimensional, em vez de estarem em um volume tridimensional.

Mas interpretar os dados do LHC pode não ser tão fácil porque diferentes modelos resultam em previsões diferentes, afirma Stojkovic. Então, ele e Jonas Mureika, da Universidade Loyola Marymount decidiram procurar um teste definitivo.

Eles optaram pelas ondas gravitacionais - ondulações no espaçotempo causadas por eventos cósmicos em larga escala - que não podem existir em menos do que três dimensões.

Ondas gravitacionais

A ideia é que as ondas gravitacionais primordiais, de mais alta frequência, correspondem às mais altas energias dos momentos iniciais do Universo.

Assim, deve haver uma frequência máxima das ondas observadas - frequências mais altas não deveriam existir porque elas estariam vindo de uma era com menos dimensões.

Stojkovic e Mureika calcularam essa frequência de corte em 10-4 Hz, dadas algumas suposições. Eles afirmam que isso está dentro da faixa detectável pelo LISA, um futuro detector de ondas gravitacionais que está sendo projetado em parceria pela NASA e pela ESA.

Os dois pesquisadores já estão trabalhando com vários experimentalistas de ondas gravitacionais, de várias universidades norte-americanas, para preparar um teste para a sua proposta usando simulações computadorizadas.

Os testes experimentais deverão esperar mais: o observatório LISA não deverá ir ao espaço antes de 2020.

Muitas dimensões

Só muito recentemente os cientistas descobriram a solução matemática para lidar com outras dimensões, uma complexidade de cálculo equivalente ao mapeamento do genoma humano.

Mas o desaparecimento das dimensões extras, para menos ou para mais, chama a atenção dos cientistas há mais tempo.

Gary Shiu e Bret Underwood, da Universidade de Wisconsin-Madison, acreditam ter descoberto um modo de "ver" as dimensões extras do espaço, o que seria a primeira proposta factível para que os físicos testem experimentalmente a Teoria das Cordas.

Já Steven Carlip, da Universidade da Califórnia, em Davis, acredita que o desaparecimento das dimensões é de fato uma questão de dimensão - para ele, em escalas minúsculas, o espaço 3D com o qual estamos acostumados pode simplesmente deixar de existir, e as dimensões evaporam-se na gravidade quântica.

Quem se importa com a Quarta Dimensão?

Bibliografia:

Detecting Vanishing Dimensions via Primordial Gravitational Wave Astronomy

Jonas Mureika, Dejan Stojkovic

Physical Review Letters

Vol.: 106, 101101

DOI: http://link.aps.org/doi/10.1103/PhysRevLett.106.101101

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=ondas-gravitacionais-desaparecimento-dimensoes&id=020130110407&ebol=sim

Os três satélites da missão LISA vão procurar ondas gravitacionais vindas de grandes eventos cósmicos - o Big Bang, por exemplo. [Imagem: NASA]

Dimensões que somem

Uma nova teoria soluciona alguns problemas da cosmologia e da física de partículas ao propor que o Universo primordial continha menos dimensões espaciais do que as três que nós experimentamos hoje.

E os físicos da Universidade de Nova Iorque, nos Estados Unidos, propõem um teste para a sua teoria usando o observatório espacial LISA (Laser Interferometer Space Antenna), que está sendo projetado para detectar ondas gravitacionais.

Os teóricos afirmam que as ondas gravitacionais não podem existir em menos do que três dimensões. Assim, acima de uma determinada frequência - que identificaria as ondas mais antigas - o observatório LISA não deverá detectar nenhuma onda.

Embora a teoria seja especulativa, alguns cientistas acreditam que os dados dos raios cósmicos já forneceram indícios das dimensões faltantes sob altas energias. A equipe afirma que o novo teste poderá ser mais conclusivo do que os testes anteriores.

A hipótese das dimensões desaparecidas prevê que, sob energias e temperaturas extremamente altas, as três dimensões do espaço que nos são familiares irão se reduzir a duas ou mesmo a uma única dimensão.

Assim, no ambiente quente do início do Universo, haveria menos dimensões. Conforme o Universo foi esfriando, surgiram dimensões adicionais, uma a uma.

Universo com quatro dimensões

A teoria também propõe que nosso Universo atual tem quatro dimensões espaciais, mas nós detectamos apenas uma "fatia" de três dimensões desse espaço quadridimensional.

Essa quarta dimensão espacial do tempo, segundo a teoria, teria fornecido uma energia extra, que turbinou a expansão do Universo.

Esse impulso adicional poderia explicar a aceleração da expansão do Universo, que foi descoberta em 1998 e que é geralmente explicada como sendo uma resultante de uma misteriosa "energia escura" que permearia todo o Universo. Ou seja, se a teoria agora proposta estiver correta, a hipótese de energia escura também poderia desaparecer.

A teoria resolve igualmente alguns problemas na física das partículas, afirma Dejan Stojkovic, um dos autores da teoria e que também é coautor de uma outra proposta que envolve sumiços - uma teoria que afirma que os buracos negros podem não existir.

Sumiço das dimensões

Indícios do sumiço das dimensões já foram detectados nos chuveiros de raios cósmicos na atmosfera da Terra. Uma reanálise dos dados, feita em 2005, mostrou que os jatos de partículas produzidos pelos raios cósmicos mais energéticos estão fortemente alinhados com um plano, o que seria coerente como uma redução nas dimensões.

Outros pesquisadores estão planejando usar o Grande Colisor de Hádrons para examinar o desaparecimento das dimensões. Se as dimensões realmente desaparecem em altas energias, então as partículas produzidas nas colisões estariam confinadas em um plano bidimensional, em vez de estarem em um volume tridimensional.

Mas interpretar os dados do LHC pode não ser tão fácil porque diferentes modelos resultam em previsões diferentes, afirma Stojkovic. Então, ele e Jonas Mureika, da Universidade Loyola Marymount decidiram procurar um teste definitivo.

Eles optaram pelas ondas gravitacionais - ondulações no espaçotempo causadas por eventos cósmicos em larga escala - que não podem existir em menos do que três dimensões.

Ondas gravitacionais

A ideia é que as ondas gravitacionais primordiais, de mais alta frequência, correspondem às mais altas energias dos momentos iniciais do Universo.

Assim, deve haver uma frequência máxima das ondas observadas - frequências mais altas não deveriam existir porque elas estariam vindo de uma era com menos dimensões.

Stojkovic e Mureika calcularam essa frequência de corte em 10-4 Hz, dadas algumas suposições. Eles afirmam que isso está dentro da faixa detectável pelo LISA, um futuro detector de ondas gravitacionais que está sendo projetado em parceria pela NASA e pela ESA.

Os dois pesquisadores já estão trabalhando com vários experimentalistas de ondas gravitacionais, de várias universidades norte-americanas, para preparar um teste para a sua proposta usando simulações computadorizadas.

Os testes experimentais deverão esperar mais: o observatório LISA não deverá ir ao espaço antes de 2020.

Muitas dimensões

Só muito recentemente os cientistas descobriram a solução matemática para lidar com outras dimensões, uma complexidade de cálculo equivalente ao mapeamento do genoma humano.

Mas o desaparecimento das dimensões extras, para menos ou para mais, chama a atenção dos cientistas há mais tempo.

Gary Shiu e Bret Underwood, da Universidade de Wisconsin-Madison, acreditam ter descoberto um modo de "ver" as dimensões extras do espaço, o que seria a primeira proposta factível para que os físicos testem experimentalmente a Teoria das Cordas.

Já Steven Carlip, da Universidade da Califórnia, em Davis, acredita que o desaparecimento das dimensões é de fato uma questão de dimensão - para ele, em escalas minúsculas, o espaço 3D com o qual estamos acostumados pode simplesmente deixar de existir, e as dimensões evaporam-se na gravidade quântica.

Quem se importa com a Quarta Dimensão?

Bibliografia:

Detecting Vanishing Dimensions via Primordial Gravitational Wave Astronomy

Jonas Mureika, Dejan Stojkovic

Physical Review Letters

Vol.: 106, 101101

DOI: http://link.aps.org/doi/10.1103/PhysRevLett.106.101101

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=ondas-gravitacionais-desaparecimento-dimensoes&id=020130110407&ebol=sim

Astrônomos descobrem asteroide que acompanha a Terra

Redação do Site Inovação Tecnológica - 07/04/2011

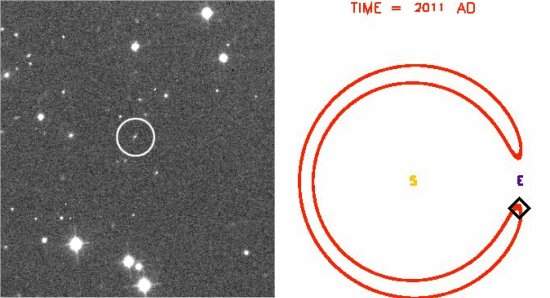

O asteroide SO16 tem um movimento orbital ao redor do Sol muito parecido com o da Terra - mas, quando visto da Terra, ele parece lentamente traçar um formato de ferradura no céu.[Imagem: RAS]

Astrônomos descobriram que um asteroide está seguindo a Terra em seu movimento ao redor do Sol, pelo menos durante os últimos 250 mil anos.

A descoberta, feita por cientistas do Observatório de Armagh, na Irlanda do Norte, indica que este asteroide pode estar intimamente relacionado com a origem do nosso planeta.

Ferradura espacial

O asteroide chamou a atenção dos astrônomos Apostolos Christou e David Asher logo depois que ele foi descoberto pelo observatório WISE, da NASA.

"Sua distância média do Sol é idêntica à da Terra", diz o Dr. Christou, "mas o que realmente me impressionou na época foi como a sua órbita se parece com a da Terra."

A maioria dos asteroides próximos da Terra têm órbitas muito excêntricas, em formato oval, o que os faz mergulhar rumo ao interior do Sistema Solar e depois se afastar - é isso o que os torna candidatos a uma colisão com os planetas.

Mas o novo asteroide, chamado 2010 SO16, é diferente. Sua órbita é quase circular. Assim, ele não pode chegar perto de qualquer outro planeta do Sistema Solar, à exceção da Terra.

O SO16 ocupa um estado de "ferradura" em relação à Terra.

Nesta configuração, um objeto tem um movimento orbital ao redor do Sol muito parecido com o da Terra - mas, quando visto da Terra, ele parece lentamente traçar um formato de ferradura no céu.

Terrafóbico

O asteroide SO16 leva 175 anos para fazer a viagem de uma ponta da ferradura até a outra.

Assim, embora por um lado a sua órbita seja muito semelhante à da Terra, na verdade "este asteroide é terrafóbico," explica Tolis.

"Ele se mantém bem longe da Terra. Tão longe, na verdade, que provavelmente ele está nesta órbita há centenas de milhares de anos, nunca tendo se aproximado do nosso planeta mais do que 50 vezes a distância até a Lua".

É neste ponto que ele está agora, perto do fim da ferradura.

Bibliografia:

A long lived horseshoe companion to the Earth

Apostolos A. Christou, David J. Asher

Monthly Notices of the Royal Astronomical Society

May 2011

Vol.: In Press

http://arxiv.org/abs/1104.0036

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=asteroide-acompanha-orbita-terra&id=030130110407&ebol=sim

O asteroide SO16 tem um movimento orbital ao redor do Sol muito parecido com o da Terra - mas, quando visto da Terra, ele parece lentamente traçar um formato de ferradura no céu.[Imagem: RAS]

Astrônomos descobriram que um asteroide está seguindo a Terra em seu movimento ao redor do Sol, pelo menos durante os últimos 250 mil anos.

A descoberta, feita por cientistas do Observatório de Armagh, na Irlanda do Norte, indica que este asteroide pode estar intimamente relacionado com a origem do nosso planeta.

Ferradura espacial

O asteroide chamou a atenção dos astrônomos Apostolos Christou e David Asher logo depois que ele foi descoberto pelo observatório WISE, da NASA.

"Sua distância média do Sol é idêntica à da Terra", diz o Dr. Christou, "mas o que realmente me impressionou na época foi como a sua órbita se parece com a da Terra."

A maioria dos asteroides próximos da Terra têm órbitas muito excêntricas, em formato oval, o que os faz mergulhar rumo ao interior do Sistema Solar e depois se afastar - é isso o que os torna candidatos a uma colisão com os planetas.

Mas o novo asteroide, chamado 2010 SO16, é diferente. Sua órbita é quase circular. Assim, ele não pode chegar perto de qualquer outro planeta do Sistema Solar, à exceção da Terra.

O SO16 ocupa um estado de "ferradura" em relação à Terra.

Nesta configuração, um objeto tem um movimento orbital ao redor do Sol muito parecido com o da Terra - mas, quando visto da Terra, ele parece lentamente traçar um formato de ferradura no céu.

Terrafóbico

O asteroide SO16 leva 175 anos para fazer a viagem de uma ponta da ferradura até a outra.

Assim, embora por um lado a sua órbita seja muito semelhante à da Terra, na verdade "este asteroide é terrafóbico," explica Tolis.

"Ele se mantém bem longe da Terra. Tão longe, na verdade, que provavelmente ele está nesta órbita há centenas de milhares de anos, nunca tendo se aproximado do nosso planeta mais do que 50 vezes a distância até a Lua".

É neste ponto que ele está agora, perto do fim da ferradura.

Bibliografia:

A long lived horseshoe companion to the Earth

Apostolos A. Christou, David J. Asher

Monthly Notices of the Royal Astronomical Society

May 2011

Vol.: In Press

http://arxiv.org/abs/1104.0036

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=asteroide-acompanha-orbita-terra&id=030130110407&ebol=sim

Georradar revela segredos abaixo da superfície

Redação do Site Inovação Tecnológica - 07/04/2011

O geo-radar envia ondas eletromagnéticas em direção ao solo e sua antena captura os sinais que se refletem nos objetos e retornam para a superfície. [Imagem: SINTEF]

Um grupo de pesquisadores franceses e noruegueses está aprimorando um georradar, um radar capaz de enxergar coisas enterradas no solo e o próprio solo e subsolo.

O objetivo da pesquisa é criar uma plataforma prática para a localização de cabos elétricos, adutoras e outros dutos, avaliar a segurança de túneis e encontrar fontes de vazamentos.

Mas a lista de aplicações possíveis é tão grande que os cientistas não descartam nem mesmo a utilidade do georradar para localizar "baús de tesouro" - os artefatos arqueológicos podem ser avaliados previamente para que não sejam danificados na escavação.

Radar geológico

Um georradar é um aparelho projetado para mapear objetos no subsolo.

Ele envia ondas eletromagnéticas em direção ao solo e sua antena captura os sinais que se refletem nos objetos e retornam para a superfície.

Esses sinais de retorno são utilizados para construir uma imagem desses objetos.

Já existem diversos modelos de georradar no mercado, mas os pesquisadores queriam avaliar o potencial de uso do equipamento em uma variada gama de pesquisas - sobretudo naquilo que eles chamam de "aplicações menos óbvias".

A pesquisa ajudou a aferir onde a técnica é mais precisa e dá melhores resultados.

Georradar na arqueologia

Sobretudo nas cidades históricas, é comum a localização de objetos históricos e arqueológicos quando da execução de escavações para a construção de prédios e instalação de serviços urbanos, como eletricidade, água e esgoto.

Ao contrário dos cinzéis e pincéis usados pelos arqueólogos, contudo, nesses trabalhos é mais comum usar uma pouco sutil escavadeira. O resultado é que, quando os objetos são detectados pelos operários, muitos deles já foram destruídos.

A pesquisadora Anne Lalagüe descobriu que as imagens geradas pelo georradar mostram objetos enterrados com precisão entre 90 e 95%.

Objetos maiores do que 10 centímetros foram localizados a profundidades de até três metros.

Segurança de túneis

O equipamento também se mostrou valioso na detecção de problemas de segurança em túneis.

Os túneis rodoviários são revestidos com uma camada de concreto para proteger a estrada da queda de pequenos detritos e, sobretudo, da água que permeia continuamente a rocha.

Isso praticamente inviabiliza a inspeção da própria rocha, a maior causa do colapso de túneis. Hoje, o trabalho exige perfuração da cobertura de cimento e coleta de amostras aleatórias, não necessariamente realizadas em pontos mais suscetíveis ao desabamento.

O georradar começa ajudando na verificação do espaçamento entre o revestimento de concreto e a rocha, mas pode também ser útil na avaliação da integridade estrutural da própria rocha, produzindo perfis contínuos, capazes de indicar áreas mais sujeitas a problemas.

Georradar na engenharia

A pesquisadora encontrou maior potencial de uso dos georradares na área de engenharia, sobretudo em estradas e túneis.

Como o trabalho foi realizado na Noruega, a utilidade mais destacada pela pesquisadora foi o monitoramento do efeito das baixas temperaturas do inverno sobre as estradas.

A profundidade de congelamento hoje tem que ser monitorada por meio de trincheiras cavadas ao longo da estrada - quando o gelo penetra muito, o asfalto precisa ser refeito.

"O radar permite a coleta de perfis contínuos, o que é mais barato e mais eficiente," diz a engenheira. "Quando danos mais severos são detectados, pode ser necessário utilizar uma tecnologia de asfalto mais adequada."

O georradar também poderá ser usado para minimizar a quantidade de sal jogado nas rodovias para derreter o gelo e evitar acidentes. Contudo, o sal acaba afetando o meio ambiente e aumentando o processo de corrosão dos carros.

Esta aplicação em particular é possível porque a pesquisa mostrou que os resultados do radar geológico dependem da concentração de sal no solo.

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=geo-radar&id=010125110407&ebol=sim

O geo-radar envia ondas eletromagnéticas em direção ao solo e sua antena captura os sinais que se refletem nos objetos e retornam para a superfície. [Imagem: SINTEF]

Um grupo de pesquisadores franceses e noruegueses está aprimorando um georradar, um radar capaz de enxergar coisas enterradas no solo e o próprio solo e subsolo.

O objetivo da pesquisa é criar uma plataforma prática para a localização de cabos elétricos, adutoras e outros dutos, avaliar a segurança de túneis e encontrar fontes de vazamentos.

Mas a lista de aplicações possíveis é tão grande que os cientistas não descartam nem mesmo a utilidade do georradar para localizar "baús de tesouro" - os artefatos arqueológicos podem ser avaliados previamente para que não sejam danificados na escavação.

Radar geológico

Um georradar é um aparelho projetado para mapear objetos no subsolo.

Ele envia ondas eletromagnéticas em direção ao solo e sua antena captura os sinais que se refletem nos objetos e retornam para a superfície.

Esses sinais de retorno são utilizados para construir uma imagem desses objetos.

Já existem diversos modelos de georradar no mercado, mas os pesquisadores queriam avaliar o potencial de uso do equipamento em uma variada gama de pesquisas - sobretudo naquilo que eles chamam de "aplicações menos óbvias".

A pesquisa ajudou a aferir onde a técnica é mais precisa e dá melhores resultados.

Georradar na arqueologia

Sobretudo nas cidades históricas, é comum a localização de objetos históricos e arqueológicos quando da execução de escavações para a construção de prédios e instalação de serviços urbanos, como eletricidade, água e esgoto.

Ao contrário dos cinzéis e pincéis usados pelos arqueólogos, contudo, nesses trabalhos é mais comum usar uma pouco sutil escavadeira. O resultado é que, quando os objetos são detectados pelos operários, muitos deles já foram destruídos.

A pesquisadora Anne Lalagüe descobriu que as imagens geradas pelo georradar mostram objetos enterrados com precisão entre 90 e 95%.

Objetos maiores do que 10 centímetros foram localizados a profundidades de até três metros.

Segurança de túneis

O equipamento também se mostrou valioso na detecção de problemas de segurança em túneis.

Os túneis rodoviários são revestidos com uma camada de concreto para proteger a estrada da queda de pequenos detritos e, sobretudo, da água que permeia continuamente a rocha.

Isso praticamente inviabiliza a inspeção da própria rocha, a maior causa do colapso de túneis. Hoje, o trabalho exige perfuração da cobertura de cimento e coleta de amostras aleatórias, não necessariamente realizadas em pontos mais suscetíveis ao desabamento.

O georradar começa ajudando na verificação do espaçamento entre o revestimento de concreto e a rocha, mas pode também ser útil na avaliação da integridade estrutural da própria rocha, produzindo perfis contínuos, capazes de indicar áreas mais sujeitas a problemas.

Georradar na engenharia

A pesquisadora encontrou maior potencial de uso dos georradares na área de engenharia, sobretudo em estradas e túneis.

Como o trabalho foi realizado na Noruega, a utilidade mais destacada pela pesquisadora foi o monitoramento do efeito das baixas temperaturas do inverno sobre as estradas.

A profundidade de congelamento hoje tem que ser monitorada por meio de trincheiras cavadas ao longo da estrada - quando o gelo penetra muito, o asfalto precisa ser refeito.

"O radar permite a coleta de perfis contínuos, o que é mais barato e mais eficiente," diz a engenheira. "Quando danos mais severos são detectados, pode ser necessário utilizar uma tecnologia de asfalto mais adequada."

O georradar também poderá ser usado para minimizar a quantidade de sal jogado nas rodovias para derreter o gelo e evitar acidentes. Contudo, o sal acaba afetando o meio ambiente e aumentando o processo de corrosão dos carros.

Esta aplicação em particular é possível porque a pesquisa mostrou que os resultados do radar geológico dependem da concentração de sal no solo.

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=geo-radar&id=010125110407&ebol=sim

Computador quântico chega aos 14 qubits

Redação do Site Inovação Tecnológica - 06/04/2011

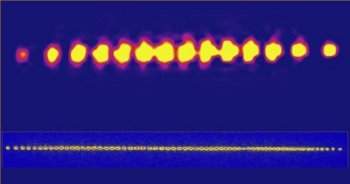

Os cientistas conseguiram entrelaçar 14 qubits (em cima), embora já tenham conseguido aprisionar 64 íons simultaneamente (embaixo). [Imagem: University of Innsbruck]

Quase 2 quBytes

Físicos quânticos da Universidade de Innsbruck, na Áustria, bateram outro recorde mundial no campo da computação quântica.

Rainer Blatt e seus colegas obtiveram o entrelaçamento quântico de 14 qubits, construindo o maior registrador quântico já feito até hoje.

Com este experimento, os físicos não apenas deram mais um passo rumo à construção de um computador quântico como também obtiveram resultados valiosos para o estudo do fenômeno quântico do entrelaçamento entre partículas.

O grupo de Innsbruck tem entre seus feitos mais recentes o primeiro simulador quântico e um raio laser quântico.

Entrelaçamento quântico

O termo entrelaçamento - também traduzido por emaranhamento - foi introduzido pelo físico Erwin Schrödinger em 1935 para descrever um fenômeno quântico que, embora já tenha sido muito bem demonstrado experimentalmente, ainda não é completamente bem compreendido.

Usando o entrelaçamento de qubits, um computador quântico poderá resolver problemas fora do alcance dos computadores atuais, a uma velocidade inimaginavelmente maior.

Contudo, partículas entrelaçadas não podem ser descritas como partículas individuais com estados definidos - elas formam um sistema.

"Torna-se ainda mais difícil entender o entrelaçamento quando há mais de duas partículas envolvidas," explica Thomaz Monz, coautor do trabalho agora publicado. "E nossos experimentos com muitas partículas nos dão novos insights sobre esse fenômeno."

Recordes quânticos

O recorde anterior da equipe era justamente 1 byte quântico - eles haviam entrelaçado 8 qubits.

Nenhum outro grupo conseguiu ainda reproduzir esse recorde anterior, e a equipe deu logo um salto para 14 qubits.

Os qubits são átomos de cálcio presos em uma armadilha iônica e manipulados com a luz de raios laser.

Recentemente, um grupo da Universidade de Oxford conseguiu entrelaçar 10 bilhões de possíveis bits quânticos em um chip de silício, mas eles ainda não conseguem manipular esses bits para que eles sejam usados em cálculos.

Superdecoerência

Os físicos descobriram que, em seu sistema, a taxa de decaimento dos qubits não é linear, como geralmente acontece, mas proporcional ao quadrado do número de qubits.

Ou seja, quando o número de partículas entrelaçadas cresce, a sensibilidade do sistema aumenta significativamente.

"Esse processo é conhecido como superdecoerência e só foi observado poucas vezes em um processamento quântico," diz Monz.

Isto é importante não apenas para o campo da computação quântica, mas também para a construção de relógios atômicos de alta precisão e para a realização de simulações quânticas em computador.

O grupo austríaco já consegue aprisionar até 64 partículas em sua armadilha de íons, mas ainda não é capaz de entrelaçar todas - isto pode dar uma ideia dos progressos a se esperar nesta área.

Quem vai programar os computadores quânticos?

Bibliografia:

14-Qubit Entanglement: Creation and Coherence

Thomas Monz, Philipp Schindler, Julio T. Barreiro, Michael Chwalla, Daniel Nigg,, William A. Coish, Maximilian Harlander, Wolfgang Hänsel, Markus Hennrich, Rainer Blatt

Physical Review Letters

1 April 2011

Vol.: 106, 130506 (2011)

DOI: 10.1103/PhysRevLett.106.130506

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=computador-quantico-qubits&id=010110110406&ebol=sim

Os cientistas conseguiram entrelaçar 14 qubits (em cima), embora já tenham conseguido aprisionar 64 íons simultaneamente (embaixo). [Imagem: University of Innsbruck]

Quase 2 quBytes

Físicos quânticos da Universidade de Innsbruck, na Áustria, bateram outro recorde mundial no campo da computação quântica.

Rainer Blatt e seus colegas obtiveram o entrelaçamento quântico de 14 qubits, construindo o maior registrador quântico já feito até hoje.

Com este experimento, os físicos não apenas deram mais um passo rumo à construção de um computador quântico como também obtiveram resultados valiosos para o estudo do fenômeno quântico do entrelaçamento entre partículas.

O grupo de Innsbruck tem entre seus feitos mais recentes o primeiro simulador quântico e um raio laser quântico.

Entrelaçamento quântico

O termo entrelaçamento - também traduzido por emaranhamento - foi introduzido pelo físico Erwin Schrödinger em 1935 para descrever um fenômeno quântico que, embora já tenha sido muito bem demonstrado experimentalmente, ainda não é completamente bem compreendido.

Usando o entrelaçamento de qubits, um computador quântico poderá resolver problemas fora do alcance dos computadores atuais, a uma velocidade inimaginavelmente maior.

Contudo, partículas entrelaçadas não podem ser descritas como partículas individuais com estados definidos - elas formam um sistema.

"Torna-se ainda mais difícil entender o entrelaçamento quando há mais de duas partículas envolvidas," explica Thomaz Monz, coautor do trabalho agora publicado. "E nossos experimentos com muitas partículas nos dão novos insights sobre esse fenômeno."

Recordes quânticos

O recorde anterior da equipe era justamente 1 byte quântico - eles haviam entrelaçado 8 qubits.

Nenhum outro grupo conseguiu ainda reproduzir esse recorde anterior, e a equipe deu logo um salto para 14 qubits.

Os qubits são átomos de cálcio presos em uma armadilha iônica e manipulados com a luz de raios laser.

Recentemente, um grupo da Universidade de Oxford conseguiu entrelaçar 10 bilhões de possíveis bits quânticos em um chip de silício, mas eles ainda não conseguem manipular esses bits para que eles sejam usados em cálculos.

Superdecoerência

Os físicos descobriram que, em seu sistema, a taxa de decaimento dos qubits não é linear, como geralmente acontece, mas proporcional ao quadrado do número de qubits.

Ou seja, quando o número de partículas entrelaçadas cresce, a sensibilidade do sistema aumenta significativamente.

"Esse processo é conhecido como superdecoerência e só foi observado poucas vezes em um processamento quântico," diz Monz.

Isto é importante não apenas para o campo da computação quântica, mas também para a construção de relógios atômicos de alta precisão e para a realização de simulações quânticas em computador.

O grupo austríaco já consegue aprisionar até 64 partículas em sua armadilha de íons, mas ainda não é capaz de entrelaçar todas - isto pode dar uma ideia dos progressos a se esperar nesta área.

Quem vai programar os computadores quânticos?

Bibliografia:

14-Qubit Entanglement: Creation and Coherence

Thomas Monz, Philipp Schindler, Julio T. Barreiro, Michael Chwalla, Daniel Nigg,, William A. Coish, Maximilian Harlander, Wolfgang Hänsel, Markus Hennrich, Rainer Blatt

Physical Review Letters

1 April 2011

Vol.: 106, 130506 (2011)

DOI: 10.1103/PhysRevLett.106.130506

Fonte:http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=computador-quantico-qubits&id=010110110406&ebol=sim

Software protege seu computador contra 'pescoçudos'

Desenvolvido pela companhia americana Oculis Labs, o software embaralha o conteúdo da tela sempre que detecta outra pessoa espiando

Um novo software projetado pela companhia americana Oculis Labs promete ser a solução para aquelas pessoas que ficam "pescoçando" seu computador e olhando o que você faz na tela. Chamado de PrivateEye, o programa utiliza um sistema de reconhecimento facial para analisar seu rosto e detectar sempre que outra pessoa aparecer na área de alcance da webcam.

Após configurar o programa, toda vez que você afastar o olhar do seu monitor, o software irá embaralhar o conteúdo da tela, evitando que outros consigam descobrir o que está escrito nela. De maneira semelhante, toda vez que um rosto que não seja o seu se aproximar da tela, o programa não só vai embaralhar o conteúdo, como também mostrará um aviso dizendo que aquela pessoa não está autorizada a ler o que está exibido ali.

A companhia também é responsável por outros softwares de segurança voltados para o uso militar, todos ligados à proteção de conteúdos na tela do computador.

Quer experimentar? A empresa desenvolvedora oferece 30 dias de testes gratuitos e, caso você queira continuar utilizando a ferramenta após este período, é necessário pagar US$49.95. Será que vale o investimento?

Fonte:http://olhardigital.uol.com.br/produtos/digital_news/noticias/software_protege_seu_computador_contra_pescocudos

100.000 usuários válidos no Portal do Software Público

O Portal do Software Público superou nesta sexta-feira a marca de 100.000 usuários válidos, antes mesmo de alcançar 4 anos de existência no dia 12/04/2011. O anúncio foi realizado durante o Congresso Medetel, evento de telemedicina que ocorre na cidade de Luxemburgo [http://www.softwarepublico.gov.br/news-item179]. A SLTI-Secretaria de Logística e Tecnologia da Informação prevê uma série de entrevistas, depoimentos e novidades para comemorar o alcance das 100.000 pessoas.

A primeira ação trata de um selo comemorativo para registrar a marca dos 100.000 usuários, que servirá de base para uma campanha de disseminação do Portal SPB para sociedade(conheça a marca na página principal do Portal www.softwarepublico.gov.br). A campanha será organizada quando o Portal alcançar o número de 50 soluções disponibilizadas. A intenção será agrupar essas duas informações - 50 soluções e 100.000 pessoas - para uma ação de maior divulgação do Portal na rede.

As soluções disponibilizadas no Portal estão em todas as regiões do país, como por exemplo o e-cidade que foi instalado na cidade mais ao norte do Brasil, Uiramutã-RR com apoio da cidade de Juramento-MG e do CACIC que movimenta empresas na prestação de serviços na cidade de Porto Alegre-RS. Ao mesmo tempo o i-Educar avança na região Nordeste, com o caso exemplar de Arapiraca-AL e em pequenas cidades do estado de Santa Catarina, como a experiência de Içara. O Geplanes tem casos de uso no governo do estado de Minas Gerais e no próprio Ministério do Planejamento, em Brasília-DF. O Provinha Brasil na cidade de Guarulhos-SP e o Sistema de Gestão de Frotas em Fortaleza-CE. A coordenação informa que hoje existem casos de uso em todos os estados brasileiros e que a intenção é alcançar futuramente todas as cidades do país.

Criado em 12 de abril de 2007, o portal do SPB já conta com 48 soluções voltadas para diversos setores. Os serviços disponíveis são acessados até por outros países, como Uruguai, Argentina, Portugal, Venezuela, Chile e Paraguai. Para a SLTI, o portal já se consolidou como um ambiente de compartilhamento de softwares. Isso resulta em uma gestão de recursos e gastos de informática mais racionalizada, ampliação de parcerias e reforço da política de software livre no setor público.

Entre as comunidades mais ativas estão o CACIC-Coletor Automático de Informações Computacionais, que verifica informações sobre hardware e software nos computadores, o Ginga (soluções para TV Digital Brasileira), o Sistema de Gestão Escolar i-Educar, além do e-cidade: sistema de gestão para municípios e programas na área da saúde, educação, meio ambiente e gerenciamento de contratos.

A Dataprev, O Banco do Brasil e a Caixa Econômica são as instituições que mais disponibilizaram soluções, juntas somam 9 softwares. A Dataprev foi a pioneira, ao liberar já em 2005 o CACIC, considerado o primeiro software livre do governo federal, em seguida disponibilizou o COCAR e o Sistema de Atendimento Livre-SGA Livre. A CAIXA começou com o Bilhetador de Impressão Curupira, depois o Minuano e no próximo mês o Avaré. O Banco do Brasil lançou o Apoena, que foi seguido do emulador PW3270 e do Koruja.

O ambiente se caracteriza por oferecer mais de uma solução para um tipo de aplicação. Neste caso o destaque vai para as distribuições livres da área educacional com o Linux Educacional, o Pandorga e o Educatux. Os desenvolvedores de software também são beneficiados com os frameworks disponibilizados, dentre eles o MDArte, o OPenACS, o CORTEX e o JAGUAR.

O segmento que mais recebe soluções é o municipal, pelo menos 15 soluções podem ser aplicadas diretamente nos municípios. Em decorrência desse fato foi criado um ambiente dedicado para o diálogo com os municípios: o 4CMBr [http://www.softwarepublico.gov.br/4cmbr/xowiki/Principal].

Em 2008 foi lançado o Mercado Público Virutal, um ambiente para que os prestadores de serviços de cada solução pudessem ser conhecidos, uma espécie de Guia de Serviços. Hoje todas as soluções liberadas no Portal SPB contam com um prestador de serviço que pode ser acessado de dentro da própria comunidade ou pelo endereço www.mercadopublico.gov.br. São mais de 500 prestadores de serviço registrados, que já geraram contratos e convênios, além do crescente aumento de receita anual.

Quando completou dois anos, em 2009, o Portal SPB contava com 40.000 usuários, fato registrado na edição especial da Revista InfoBrasil [http://issuu.com/infobrasil.2010/docs/revista_software_livre/1]. Isto significa que quase no mesmo tempo - 2 anos - o Portal atraiu 50% de pessoas a mais. Este fenômeno de crescimento foi retratado em pesquisa e diversos artigos científicos, coordenados pela profa. Christiana Freitas da UNB [http://www.softwarepublico.gov.br/result_pesquisa].

Ainda em 2009 a iniciativa ganhou um slogan "Software Público: Soluções em Tecnologia da Informação ao Alcance de Todos", e no mesmo ano, uma campanha de divulgação organizada pelo Ministério do Planejamento que atingiu todo território nacional por rádio, jornal e internet, além da organização do maior evento de TI para os municípios. Nesta mesma época foi aprovado como um dos projetos de FLOSS a ser acompanhado até 2020 pelo Open World Forum e premiado na edição de 2009 como a melhor experiência mundial para o desenvolvimento de FLOSS no setor público [http://www.softwarepublico.gov.br/estudo-sob].

Em 2010, conseguiu o apoio e reconhecimento do PNUD-Programa das Nações Unidas para o Desenvolvimento com o propósito de difundir o modelo brasileiro para os países da América Latina e Caribe [http://www.softwarepublico.gov.br/spb/download/file/clad.pdf] e alcançou o apoio de 21 países da região, sob a liderança do CLAD-Centro Latinoamericano de Administração para o Desenvolvimento-CLAD, por meio do Consenso de Buenos Aires [http://www.softwarepublico.gov.br/spb/download/file/consenso.pdf].

No ano de 2011 com a publicação da Instrução Normativa do SPB, a IN01/2011 [http://www.softwarepublico.gov.br/spb/download/file/in_spb_01_DOU.pdf], o modelo do software público alcançou maior institucionalidade no governo e amparo na sociedade, além de cumprir a missão de reforçar o papel do software livre na política do governo federal. Com a IN 01/2011 o modelo começa a ganhar maior definição e solidez, decorrente do lançamento conjunto da Licença Pública de Marca-LPM, que é justamente uma das inovações criadas pelo modelo brasileiro [http://www.softwarepublico.gov.br/lpm].

Início do processo foi com o CACIC

Pouca gente sabe, mas o início da construção do modelo do software público começou no ano de 2005, apresentado em artigo hoje considerado como parte do histórico da experiência brasileira. O documento descreve as implicações da disponibilização do Sistema de Inventário de Hardware e Software, o CACIC, desenvolvido pela Dataprev e que se tornou um marco por ser o primeiro software livre do governo federal disponibilizado para sociedade, de acordo com as prerrogativas legais brasileiras. O artigo, que recebeu o título "Materialização do Conceito de Software Público: Iniciativa CACIC", pode ser acessado no endereço http://www.softwarepublico.gov.br/spb/ArtigoMatConceitoSPB

Brasil seu futuro é agora !

Natureza e evolução estelar

Com dados da sonda Kepler, cientistas identificam sistema estelar triplo e 500 estrelas que oscilam de forma semelhante à do Sol. Estudos são destaques na Science (divulgação)

Agência FAPESP – A sonda Kepler, lançada em março de 2009 pela Nasa, a agência espacial norte-americana, tem se mostrado um dos mais valiosos instrumentos para os astrônomos.

Em fevereiro, artigo de capa da Nature destacou a descoberta de um sistema formado por uma estrela parecida com o Sol, com seis planetas em trânsito (que passam pela linha de visão entre a Terra e a estrela). Agora é a vez de outra revista, a Science, trazer outras novidades da sonda, em dois artigos.

Novos dados enviados pela Kepler estão fornecendo aos cientistas a oportunidade de conhecer novas estrelas distantes e sua estrutura interna de modo inédido.

William Chaplin, da Universidade de Birmingham, no Reino Unido, e colegas mediram 500 estrelas no campo de visão da sonda que oscilam – promovendo variações de seu brilho – de forma semelhante ao Sol. Até então, os cientistas conheciam apenas 25 estrelas com oscilações do tipo.

O estudo das oscilações permite conhecer informações básicas sobre as estrelas, como massa, raio ou idade, bem como obter pistas sobre suas estruturas internas. Com essas medidas, o grupo de Chaplin pode testar algumas teorias da evolução estelar.

Os pesquisadores descobriram que os raios das estrelas analisadas se encaixaram com as expectativas teóricas, mas que, surpreendentemente, a distribuição das massas entre essas estrelas era muito diferente do que se estimava.

Diante dessa inconsistência, o grupo concluiu que os modelos atuais de formação estelar, particularmente na questão da relação entre massa e raio, precisam ser revistos.

No outro artigo, Aliz Derekas, da Universidade Eötvös, na Hungria, e colegas usaram dados obtidos pela Kepler para descobrir um sistema de três estrelas.

Denominado HD 181068, o sistema conta com uma estrela do tipo gigante vermelha e duas anãs vermelhas. Os pesquisadores verificaram que o sistema também tem tipos diferentes de eclipses. Segundo eles, essas variações fornecem informações sobre a geometria do sistema triplo que poderão ser usadas para testar futuros modelos de evolução estelar.

A Kepler está em órbita do Sol e carrega um fotômetro para medir alterações no brilho de estrelas. O equipamento inclui um telescópio com um pouco menos de 1 metro de diâmetro conectado a uma câmera digital com 95 megapixels.

O fotômetro da sonda está continuamente apontado para a região Cygnus-Lyra, na Via Láctea. Os cientistas estimam que, nos três anos e meio estimados para a duração da missão, a Kepler possa observar continuamente mais de 170 mil estrelas.

Por meio de pequenas variações no brilho das estrelas, a sonda é capaz de identificar planetas que possam ser parecidos com a Terra. A quantidade de dados enviada pela Kepler é tamanha que Chaplin e colegas afirmam em seu artigo que a sonda deu início a uma “era de ouro para a física estelar”.

Os artigos Ensemble Asteroseismology of Solar-Type Stars with the Nasa Kepler Mission (doi:10.1126/science.1201827), de William J. Chaplin, e HD 181068: A Red Giant in a Triply Eclipsing Compact Hierarchical Triple System (doi:10.1126/science.1201762), de Aliz Derekas e outros, podem ser lidos por assinantes da Science em www.sciencemag.org.

Fonte:http://www.agencia.fapesp.br/materia/13706/natureza-e-evolucao-estelar.htm

Geórgia ficou sem Internet por causa de idosa

A Internet pode ter sido concebida para resistir a ataques nucleares, mas parece que não foi feita para resistir a velhotas de 75 anos.

De acordo com o Guardian, uma idosa de 75 anos interrompeu o acesso à Internet na Geórgia e em partes da Arménia, quando cortou um cabo subterrâneo de fibra ótica. A senhora andava a roubar cobre.

A idosa procurava o metal perto da capital, Tiblisi, quando a machada cortou um cabo de fibra ótica. Segundo o jornal, 90% do acesso da Arménia à Internet é providenciado pela Geórgia, pelo que 3,2 milhões de pessoas foram desligados da rede durante cinco horas.

A idosa está agora a ser investigada e encara uma pena de até três anos de prisão caso venha a ser condenada. Um porta-voz do ministério do interior disse que a idosa foi libertada devido "à sua idade avançada", mas poderá vir a ser interrogada novamente.

Fonte:http://aeiou.exameinformatica.pt/georgia-ficou-sem-internet-por-causa-de-idosa=f1009206

Como remover dados de redes sociais e "sumir" da Internet

PC World / EUA

Web traz todo tipo de informação sobre as pessoas, desde as melhores até as mais comprometedoras; saiba como acabar com seus rastros na rede

Tweet

E-mailImprimaComenteErros?aaaentre na conversa

A Internet tornou nosso mundo muito menor. E ela também fez as nossas histórias muito melhores – catalogadas e mais fáceis de serem encontradas. Mas isso, juntamente com o estranho fenômeno de que o bom senso de muitas pessoas costuma sumir quando o assunto é postar informações e imagens na web, nem sempre é bom . Há muita informação por aí sobre como melhorar sua reputação ou proteger sua privacidade online. Mas e como você faz para "desaparecer" da web?

O ex-CEO da Google, Eric Schmidt, pensa que você talvez queira fazer isso. Em uma entrevista de 2010 para o Wall Street Journal, ele disse: “Não acredito que a sociedade entenda o que acontece quando tudo está disponível, conhecido e registrado para todo mundo ao mesmo tempo.” Ele então sugeriu que eventualmente as pessoas podem ser levadas a mudar seus nomes para fugir de suas histórias embaraçosas (e bem documentadas) da Internet.

Em vez de colocá-lo em um "programa de proteção à testemunha" – ou mudar o seu nome – vamos mostrar cinco passos para quem está disposto a sumir da Internet.

Passo 1: Conheça seu inimigo

Antes de fazer qualquer coisa, você precisa saber do que está querendo se livrar. Por isso, primeiro faça uma busca pelo seu nome. Mas não apenas no Google. Utilize também sites agregadores de buscas por pessoas, como ZabaSearch, Intelius, Pipl e Spokeo.

Passo 2: Fique fora da rede

Ao navegar use um pseudônimo - Se não quer usar seu nome real para ficar “pregado” em toda a rede, use um nome de tela, apelido ou algum outro pseudônimo do tipo para conduzir seu “negócio” na Internet. E não esqueça de criar um e-mail especial para ele.

Monitore seus amigos - Infelizmente, não é mais só com você. Convença seus amigos, familiares e outros a não postarem informações ou fotos suas na rede sem antes receber sua autorização explícita para isso. Isso deve ser fácil de fazer – certamente mais fácil do que monitorar pessoas que não seus amigos, por exemplo.

Não seja estúpido - Se você nunca ficou bêbado a ponto de cair em público, nunca será a estrela de uma foto comprometedora no Facebook de alguém. Pense sobre isso.

Passo 3: Remova o que conseguir

Você está pronto para “chutar o balde” e destruir suas contas em redes sociais? Por um lado, você não estará mais em “contato” com aquele cara que conheceu em uma viagem para a China quando tinha 16 anos. Mas, por outro lado, provavelmente vai almoçar com seu melhor amigo do colegial que mora na mesma cidade que você, em vez de apenas postar algo sobre almoço no mural de alguém no Facebook. Vamos ver como sair de alguns dos sites e serviços sociais mais populares atualmente.